-

ВЫ СТУДЕНТ ИМЦ (Институт мировых цивилизаций)?

ОБУЧАЕТЕСЬ ДИСТАНЦИОННО?

НЕ ПОЛУЧАЕТСЯ ВЫПОЛНИТЬ УЧЕБНОЕ ЗАДАНИЕ?

НАПИШИТЕ НАМ И МЫ ВЫПОЛНИМ ЛЮБОЕ ВАШЕ ЗАДАНИЕ

Если вы учитесь в другом ВУЗе, перейдите по ссылке и выберите свой ВУЗ: СПИСОК ВУЗОВ

Информационная безопасность (1-1) ИМЦ

О НАС

Меня зовут Сергей, 5 лет я решаю тесты и пишу работы по данному предмету для Вашего Вуза.

Результаты моих работ, можете посмотреть во вкладке «Результаты»

Стоимость выполнения этого предмета, Вы можете узнать, написав мне по любому контакту, во вкладке «Контакты».

- Работы выполняю самостоятельно.

- Специализируюсь на Вашем ВУЗЕ и знаю все нюансы решения данного предмета.

- Множество каналов связи, для оперативного и удобного общения.

- Полная анонимность, Ваши данные не передаю посторонним лицам.

- При первом обращении, один тест сдаю БЕСПЛАТНО.

1. Если у Вас есть аккаунт в WhatsApp, жмите на кнопку и читайте инструкцию:

Написать нам в WhatsApp, Вы можете как с компьютера, через WhatsApp web, так и с мобильного приложения WhatsApp.

1. Для того чтобы написать с мобильного приложения, запишите в контакты наш номер телефона +7 962 146 0032 и пишите нам через мобильное приложение WhatsApp, как пишите своим знакомым.

2. Для удобства общения, можете написать нам с компьютера, нажмите на ССЫЛКУ

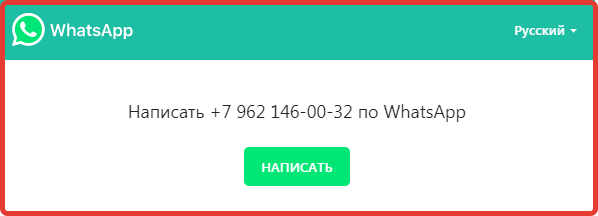

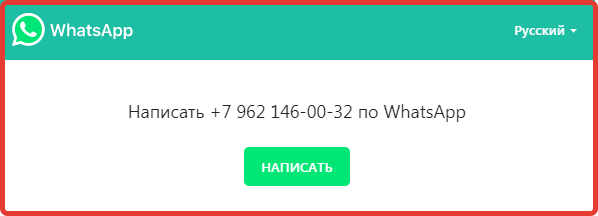

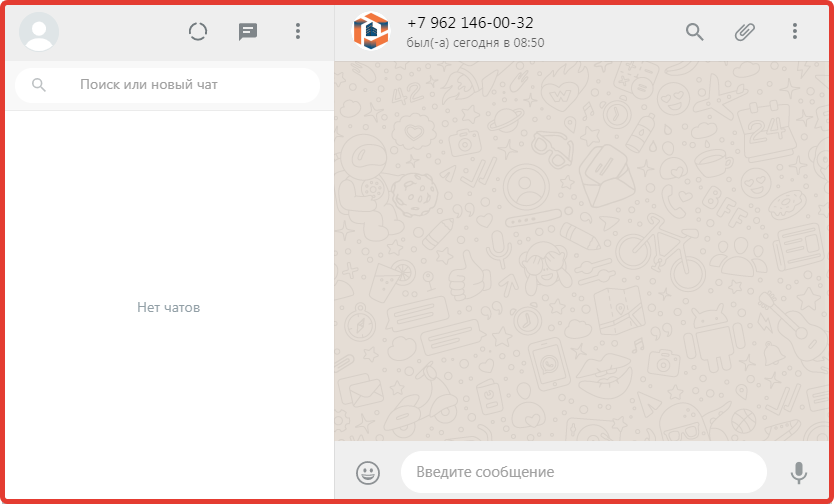

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

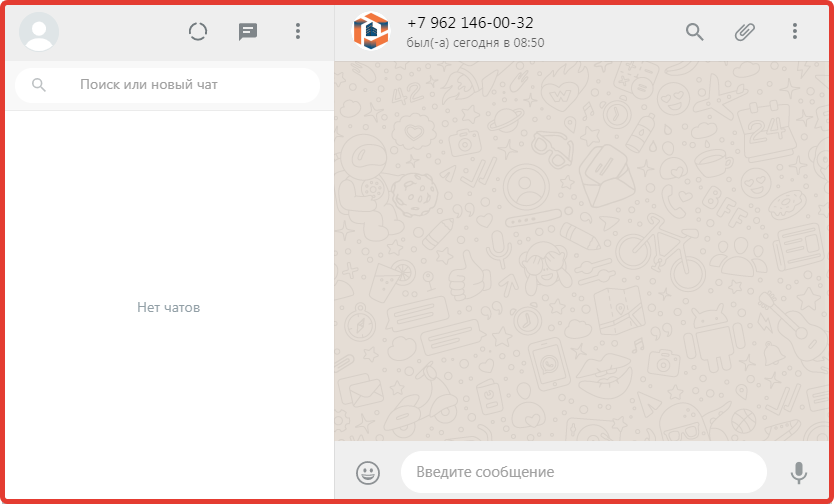

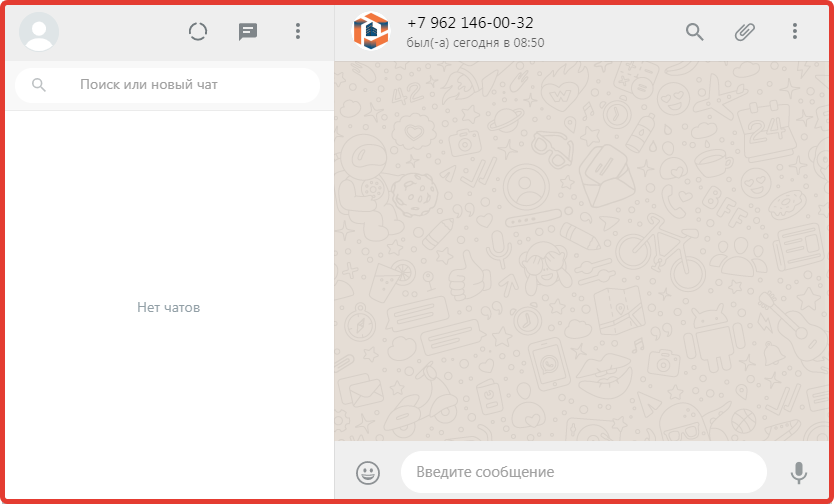

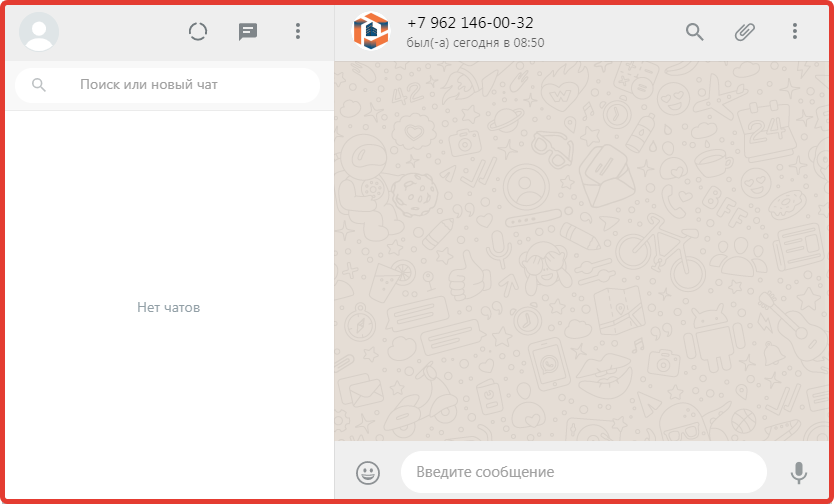

- Откроется окно WhatsApp web (это компьютерная версия приложения WhatsApp), если Вы ранее пользовалась WhatsApp web, Вы сразу перейдете в чат со мной, пишите сообщение и отправляйте (рис. 2).

Рис. 2

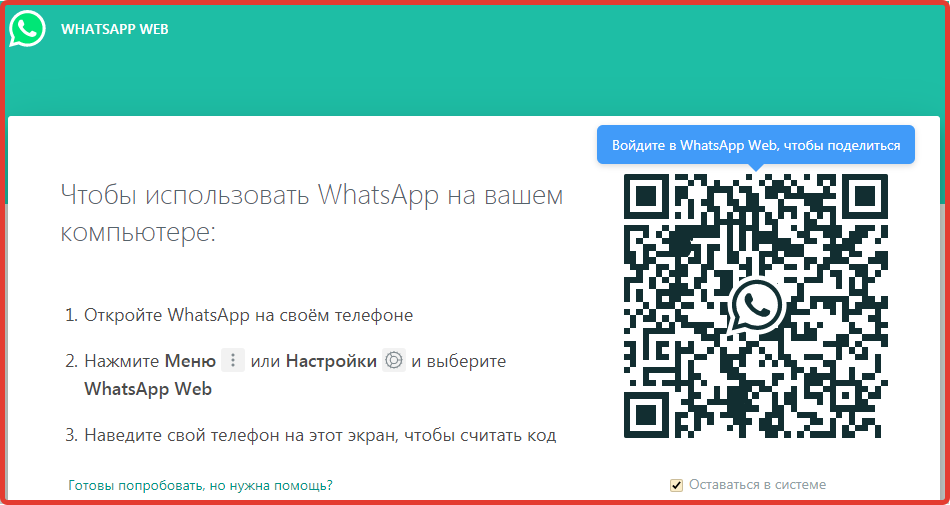

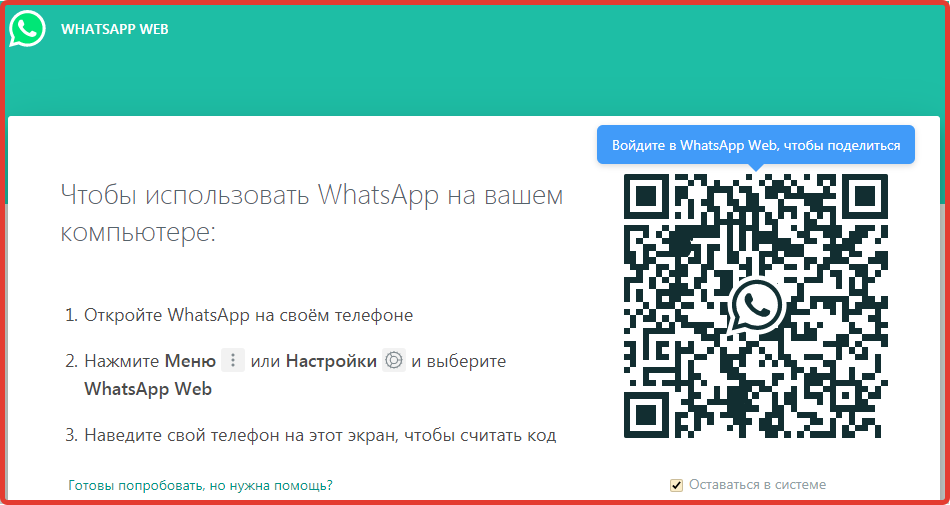

- Если Вы ни когда не использовали её, то Вы увидите окно с QR кодом и инструкцией как авторизоваться (пример данного окна изображен на рис.3)

Рис 3

- После сканирования мобильным приложением WhatsApp QR кода с экрана, Вы войдете в web версию WhatsApp. В окне Вы увидите все свои чаты, и будет активный чат с нами (рис. 2), пишите сообщение и отправляйте

Рис. 2

2. Если у Вас есть аккаунт в Viber, Вы можете написать нам, нажмите на кнопку и следуйте инструкции:

Viber: для поддержки наших заказчиков мы используем публичный аккаунт Vibera

1. Если у Вас Viber установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Viber в мобильном телефоне:

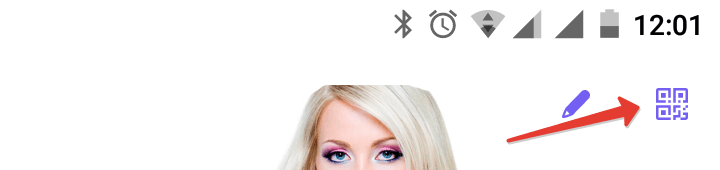

-

- Запустите мобильное приложение.

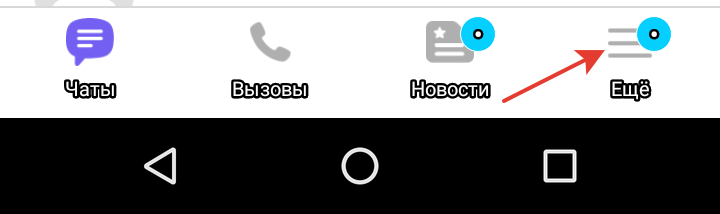

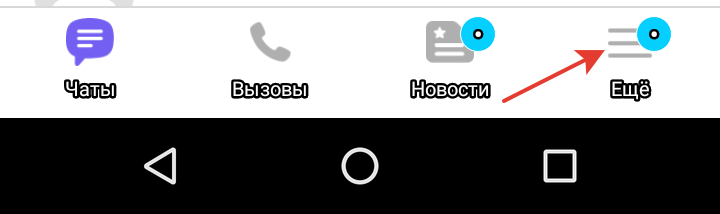

- Войдите в меню (три линии в нижнем правом углу экрана и надпись Ещё)

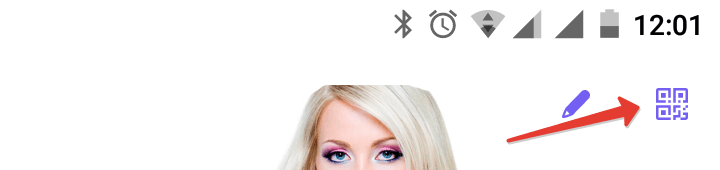

- Нажмите на иконку в правом верхнем углу - QR-код:

- Откроется квадратное окошко сканера, наведите его на изображение ниже этого сообщения, так чтобы оно все поместилось в окошко сканера:

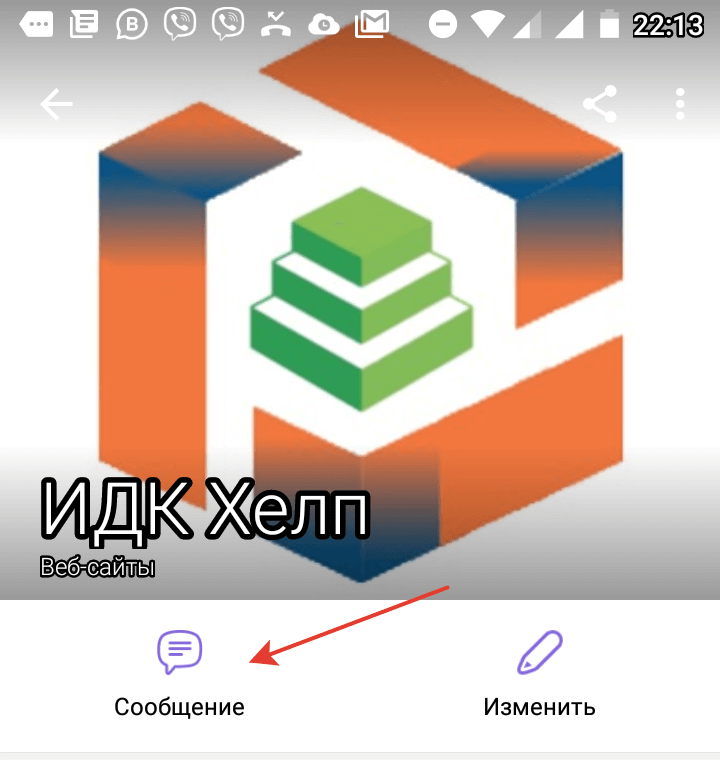

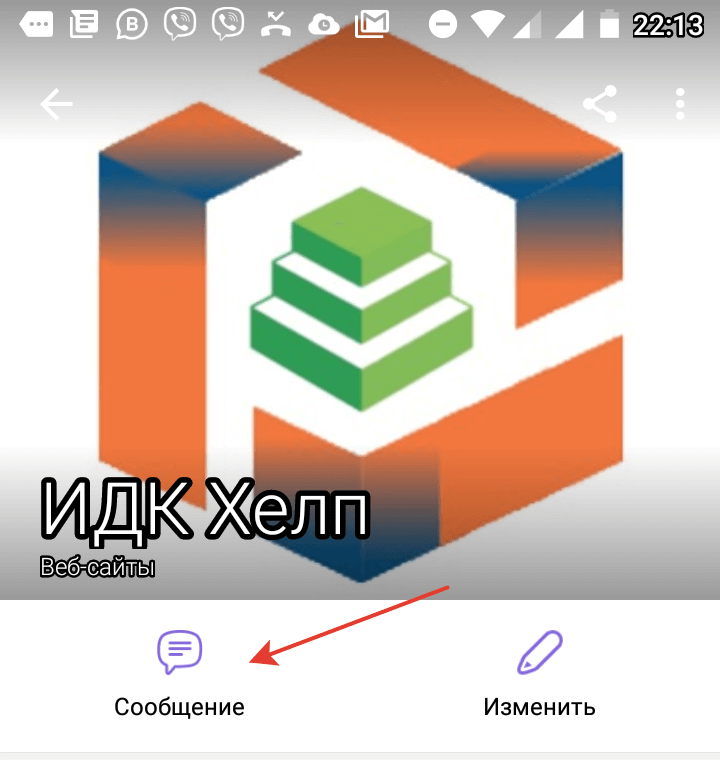

- Откроется окно паблик аккаунта, нажимаете кнопку "Сообщение" и пишите нам:

- В дальнейшем, мы останемся у Вас в чатах, просто переходите в чат и пишите, как обычно пишите знакомым и друзьям.

3. Если Вы пользуетесь месенджером от Telegram, можете писать нам с него, нажмите на кнопку и ознакомьтесь с инструкцией:

Как написать нам через Telegram?

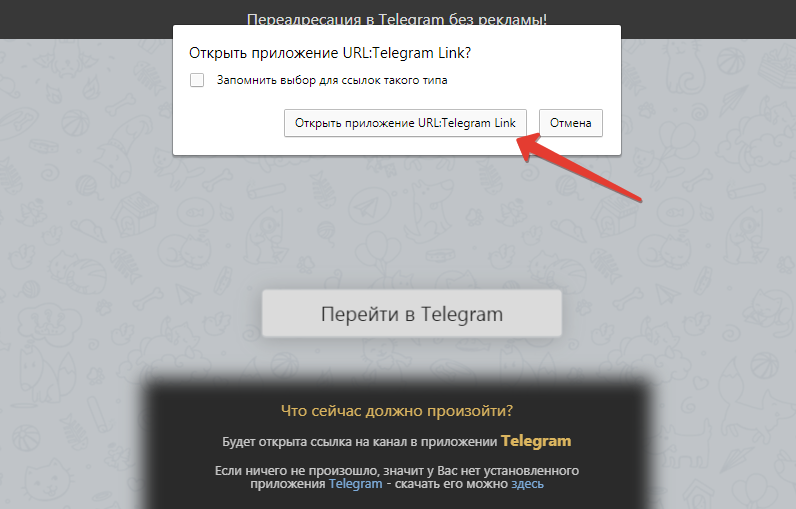

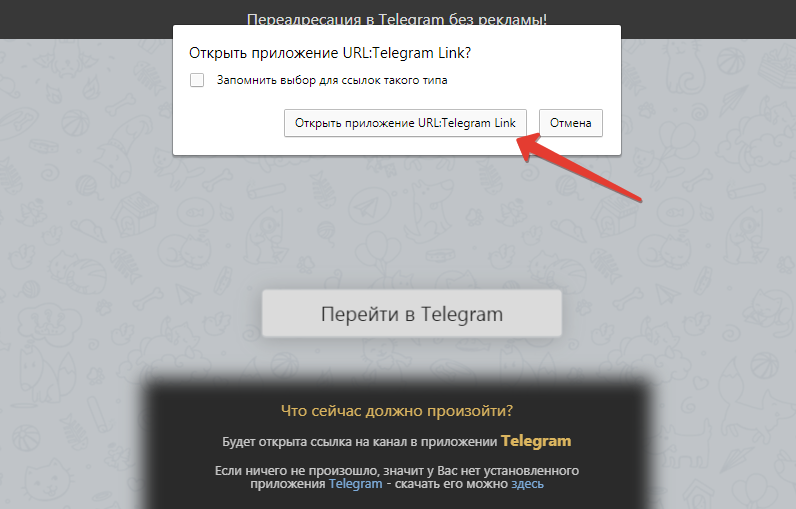

1. Если у Вас Telegram установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Telegram в мобильном телефоне:

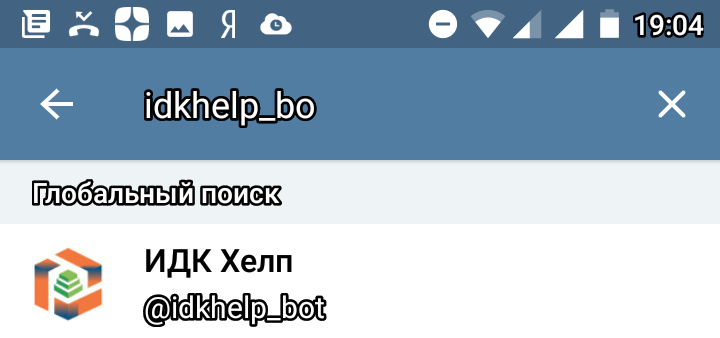

- Запустите мобильное приложение Telegram и откройте поиск (в правом верхнем углу)

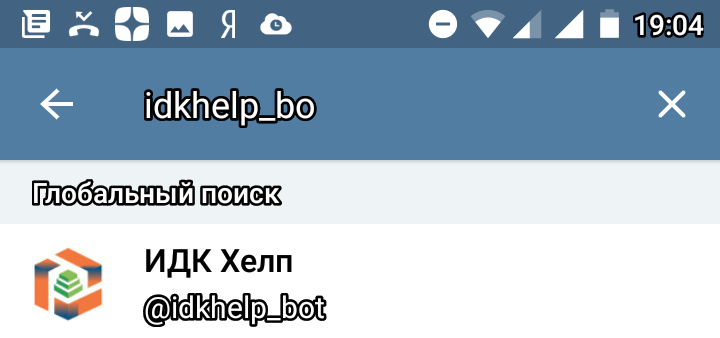

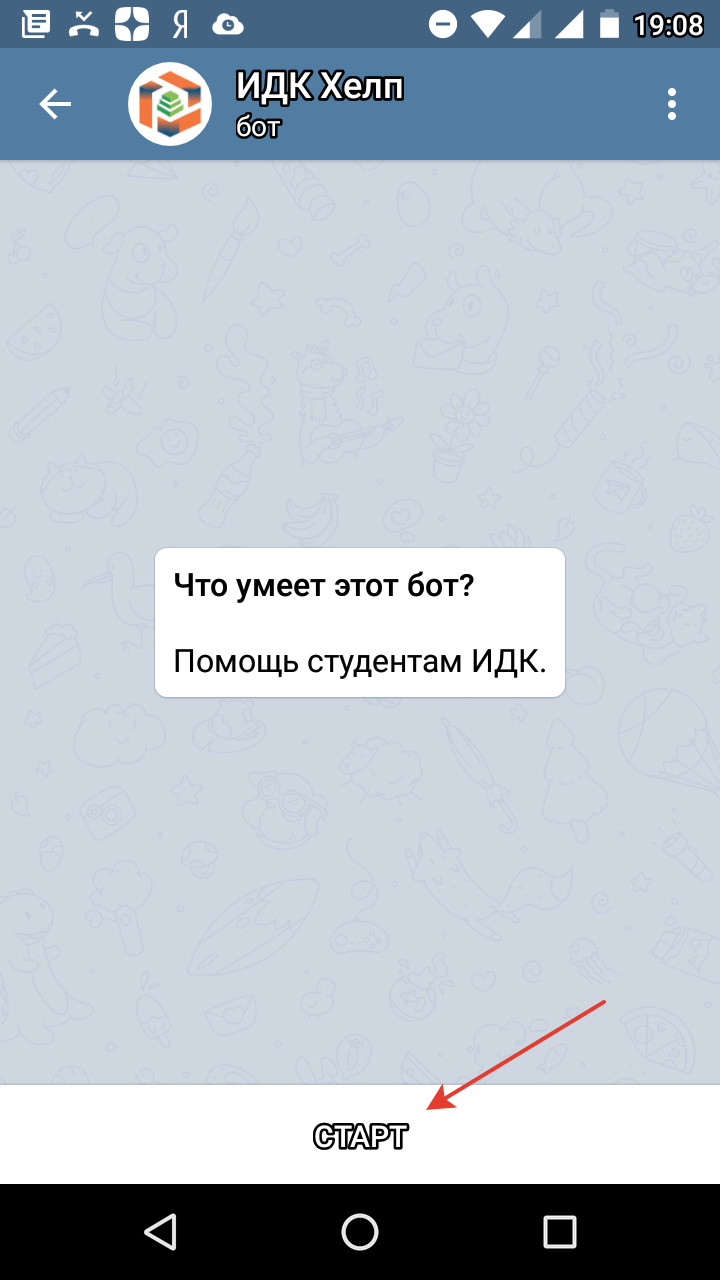

- В строке поиска вводите idkhelp_bot, когда будите вводить, внизу увидите наш чат бот, выглядит как на картинке внизу:

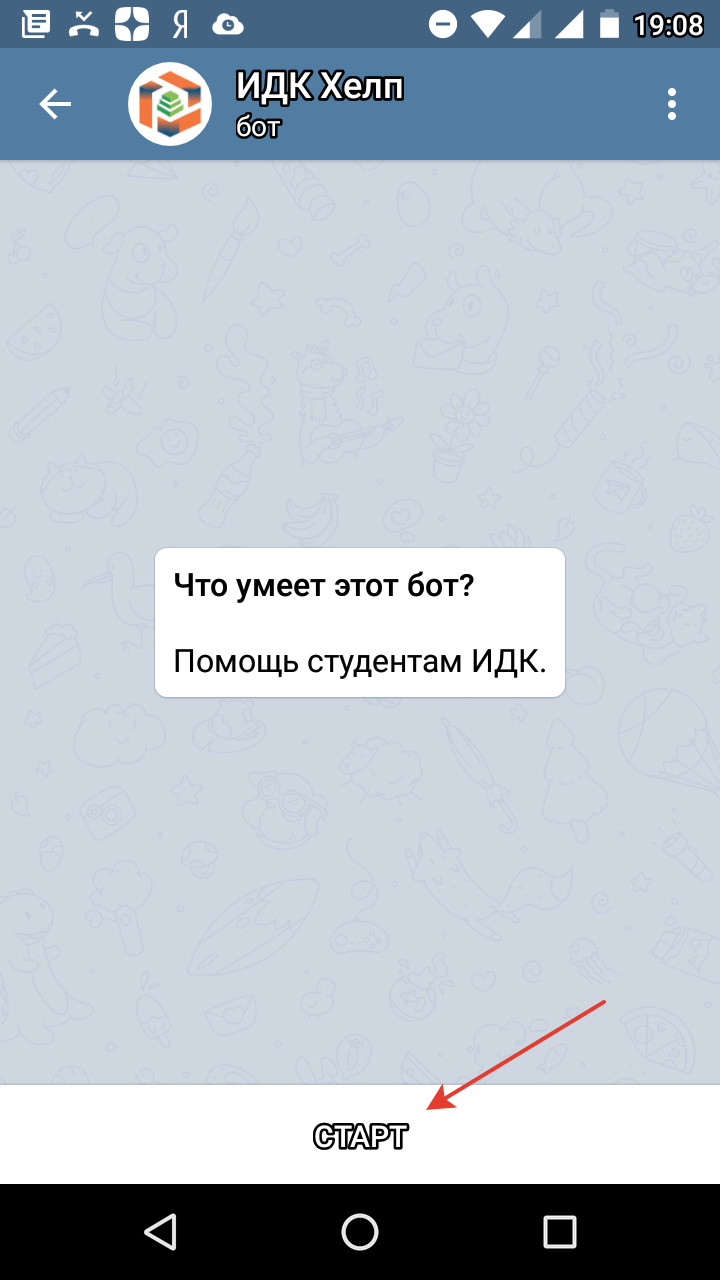

- Нажмите на него и далее внизу нажмите СТАРТ и пишите нам сообщение:

В дальнейшем, входите в историю сообщений и пишите нам.

4. Если Вы зарегистрированны в соц.сети ВКонтакте, нажмите на кнопку и пишите нам со своего аккаунта:

5. Если Вы зарегистрированны в соц.сети Facebook, нажмите на кнопку и пишите нам со своего аккаунта:

Курсовая работа

По данному предмету, данный вид работы не предусмотрен.

Мы, ни раз, писали КР (курсовые работы) по данному предмету и уверенно можем сказать: "Сделаем по всем требованиям". Вам останется только сдать работу, пишем работу полностью, оформляем, вставляем титульный лист, все работы проверям на антиплагиат, если будут замечания исправляем бесплатно.

Если необходима помощь, доверьте написания КР нам, так как, мы знакомы с требованиями Вашего ВУЗа, работаем профессионально и оперативно.

Напишите нам, по любому каналу связи, размещённому на данной странице, мы проконсультируем Вас по условиям выполнения. При Вашем согласии, сделаем всё, чтобы Вам поставили хорошую оценку, по данному предмету.

Ответы на тесты ИМЦ

Тестирование проходит на официальном сайте ИМЦ: Личный кабинет ИМЦ https://imc-lms.ru. Оценка выставляется, по лучшему результату.

Характеристики теста ИМЦ:

- Название теста: Информационная безопасность

- Структура:

Промежуточное тестирование

Промежуточное тестирование

Текущее тестирование

Вопросы для подготовки к тестированию:

Вирусы классифицируются по деструктивным возможностям:

К основным правилам защиты можно отнести:

Компонентами информационной системы (ИС) являются:

К естественной угрозе безопасности информации относится:

В антивирусных программах термин – сканирование на лету означает:

Ценность информации определяется:

Цена и ценность информации связаны:

Вирусы классифицируются по среде обитания на:

Достоинством электронных ключей является:

При кодировке информации по стандарту ASCII код символа хранится:

Предметом защиты в информационной системе (ИС) являются:

К отличительным характеристикам компьютерных вирусов можно отнести:

В антивирусных программах термин – сканирование по запросу означает:

К дезинформации относят информацию:

К случайным угрозам относятся:

К методам шпионажа и диверсий относят:

К компьютерным преступлениям относят:

Для защиты от компьютерных вирусов можно использовать:

Хакеры-дилетанты преследуют одну из трех целей:

Информационная безопасность достигается путем:

Объектом защиты информации является:

К основным принципам построения системы защиты относят:

К источникам заражения компьютерным вирусом относят:

Ценность информации со временем:

Под угрозой безопасности информации понимают:

К мотивам компьютерных преступлений относят

К методам шпионажа и диверсий относятся:

Какие из перечисленных категорий обозначают ценность коммерческой информации:

Вирусы классифицируются по особенностям алгоритма работы:

Меру уменьшения неопределенности у получателя информации выбора или ожиданияПамятью ключа-идентификатора является

К основным принципам построения системы защиты относят:

К общим средствам защиты информации от компьютерных вирусов относят:

Информация доступна человеку, если она:

Угрозы подразделяются на:

Понятие «объект защиты» включает в себя:

Для того чтобы обнаружить хакера, необходимо:

К источникам заражения компьютерным вирусом относят:

Побудительными мотивами негативных действий служащих фирмы (портить системы, допуская к ним посторонних или оставляя их в рабочем состоянии без присмотра) являются:

Для создания компьютерных вирусов используют язык программирования:

При кодировке информации по стандарту Unicode код символа хранится:

К компьютерным преступлениям относят:

Компьютерный вирус по своей сути представляет:

К преднамеренным угрозам относятся:

В антивирусных программах термин – ложное срабатывание означает:

К несанкционированному доступу информации относятся:

К основным принципам построения системы защиты относят:

Программный компонент включает в себя:

К преднамеренным угрозам безопасности информации относят:

Для осуществления доступа в вычислительную систему требуется:

После отработки специальных антиотладочных и антитрассировочных механизмовК компьютерным преступлениям относят:

К конфиденциальной информации относят:

К случайным угрозам безопасности информации относят:

Тезаурусный метод оценки количества информации основан на:

К основным принципам построения системы защиты относят:

Вирусы классифицируются по особенностям алгоритма работы:

Чтобы осуществить несанкционированное вхождение в систему, хакеру требуется знать:

В зависимости от мотивов, целей и методов действия пираты подразделяются на категории:

К особенностям информации относят:

К основным принципам построения системы защиты относят:

Используя русский алфавит (за исключением буквы Ё) и алгоритм шифрования и дешифрования Юлия Цезаря, определить в каком из вариантов ответов зашифровано слово КРИПТОГРАФИЯ:

К формальным признакам почерка классификации графолога Зуева-Инсарова можно отнести:

Термин криптостойкость означает:

Термин дешифрование означает:

Любая используемая стегосистема должна отвечать следующим требованиям:

Криптограммой называют:

К стандартам шифрования относят:

К направлениям по обеспечению безопасности информационных систем относят:

Для решения проблемы защиты информации государство обязано:

Используя русский алфавит (за исключением буквы Ё) и алгоритм шифрования и дешифрования Юлия Цезаря, определить в каком из вариантов ответов зашифровано слово КРИПТОСИСТЕМА:

Для защиты от предъявления фальшивого пальца предпринимаются различные меры:

Термин криптография означает:

По виду воздействия на исходную информацию методы криптографического преобразования информации могут быть разделены на:

К поведенческим методам идентификации относят:

Имитовставка - это:

Факт компьютерной идентификации по глазу человека предполагает идентификацию:

При обмене электронными документами существуют следующие виды злоумышленных действий:

Криптографическую систему называют криптосистемой общего использования, если ее стойкость основывается:

Общими моментами в национальных законодательствах по проблемам защиты информации является:

Применяются общие процедуры обеспечения сохранности информации. К управлению надежности относятся:

К физиологическим системам идентификации относят:

Алгоритмы СОК можно использовать как:

Термин зашифровывание означает:

К основным принципам построения системы защиты относят:

На организационном уровне решаются следующие задачи обеспечения безопасности информации в ИС:

При обмене электронными документами существуют следующие виды злоумышленных действий:

К основным принципам построения системы защиты относят:

На организационном уровне решаются следующие задачи обеспечения безопасности информации в ИС:

К количественным показателям биометрической системы идентификации личности относят:

К основным криптографическим методам относят:

К качественным показателям биометрической системы идентификации личности относят:

К основным принципам построения системы защиты относят:

На организационном уровне решаются следующие задачи обеспечения безопасности информации в ИС:

К основным принципам построения системы защиты относят:

К компонентам системы защиты информации относят:

Целью стеганографии является:

К формальным признакам почерка классификации графолога Зуева-Инсарова можно отнести:

Концепции национальной безопасности Российской Федерации определяет:

К современным стеганографическим программ можно отнести:

К основным преимуществам пакета программ Филиппа Зиммерманна относятся:

При идентификации по кисти руки используются параметры:

Используя русский алфавит (за исключением буквы Ё) и алгоритм шифрования и дешифрования Юлия Цезаря, определить в каком из вариантов ответов зашифровано слово СТЕГАНОГРФИЯ:

Коды оперируют:

При обмене электронными документами существуют следующие виды злоумышленных действий:

К основным принципам построения системы защиты относят:

К формальным признакам почерка классификации графолога Зуева-Инсарова можно отнести:

Приложения компьютерной стеганографии:

Компьютерная стеганография базируется на следующих принципах:

Для передачи сообщения в стеганографической системе используют файл:

Факт компьютерной идентификации по лицу предполагает:

Используя русский алфавит (за исключением буквы Ё) и алгоритм шифрования и дешифрования Юлия Цезаря, определить в каком из вариантов ответов зашифровано слово БИОМЕТРИЯ:

Уникальность клавиатурного почерка выявляется методами:

Используя русский алфавит (за исключением буквы Ё) и алгоритм шифрования и дешифрования Юлия Цезаря, определить в каком из вариантов ответов зашифровано слово ДЕКОДИРОВАНИЕ:

Криптографическая система является криптосистемой ограниченного пользования:

Системы идентификации, анализирующие характерные черты личности человека, можно разделить на:

Все ли перечисленные методики можно отнести к примерам применения стеганографии:

Эффективным методом защиты информации является:

К основным принципам построения системы защиты относят:

К основным преимуществам пакета программ Филиппа Зиммерманна относятся:

Для идентификации отпечатка пальца личности создаются:

Местом зарождения стеганографии называют:

Гарантией надежности защиты информации, к системам с открытым ключом (СОК) является:

Логически биометрическая система может быть разделена на:

Приложения компьютерной стеганографии:

Мы, ни раз, сдавали тесты по данному предмету и уверенно можем сказать: "Сделаем тест на хороший балл". Результаты сдачи, данного предмета, можете посмотреть во вкладке "Результаты"

Если необходима помощь, доверьте выполнения теста нам, так как, мы знакомы с Вашей системой тестирования.

Напишите нам, по любому каналу связи, размещённому на данной странице, мы проконсультируем Вас по условиям выполнения. При Вашем согласии, сделаем всё, чтобы Вам поставили хорошую оценку, по данному предмету.

Контакты

1. Если у Вас есть аккаунт в WhatsApp, жмите на кнопку и читайте инструкцию:

Написать нам в WhatsApp, Вы можете как с компьютера, через WhatsApp web, так и с мобильного приложения WhatsApp.

1. Для того чтобы написать с мобильного приложения, запишите в контакты наш номер телефона +7 962 146 0032 и пишите нам через мобильное приложение WhatsApp, как пишите своим знакомым.

2. Для удобства общения, можете написать нам с компьютера, нажмите на ССЫЛКУ

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

- Откроется окно WhatsApp web (это компьютерная версия приложения WhatsApp), если Вы ранее пользовалась WhatsApp web, Вы сразу перейдете в чат со мной, пишите сообщение и отправляйте (рис. 2).

Рис. 2

- Если Вы ни когда не использовали её, то Вы увидите окно с QR кодом и инструкцией как авторизоваться (пример данного окна изображен на рис.3)

Рис 3

- После сканирования мобильным приложением WhatsApp QR кода с экрана, Вы войдете в web версию WhatsApp. В окне Вы увидите все свои чаты, и будет активный чат с нами (рис. 2), пишите сообщение и отправляйте

Рис. 2

2. Если у Вас есть аккаунт в Viber, Вы можете написать нам, нажмите на кнопку и следуйте инструкции:

Viber: для поддержки наших заказчиков мы используем публичный аккаунт Vibera

1. Если у Вас Viber установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Viber в мобильном телефоне:

-

- Запустите мобильное приложение.

- Войдите в меню (три линии в нижнем правом углу экрана и надпись Ещё)

- Нажмите на иконку в правом верхнем углу - QR-код:

- Откроется квадратное окошко сканера, наведите его на изображение ниже этого сообщения, так чтобы оно все поместилось в окошко сканера:

- Откроется окно паблик аккаунта, нажимаете кнопку "Сообщение" и пишите нам:

- В дальнейшем, мы останемся у Вас в чатах, просто переходите в чат и пишите, как обычно пишите знакомым и друзьям.

3. Если Вы пользуетесь месенджером от Telegram, можете писать нам с него, нажмите на кнопку и ознакомьтесь с инструкцией:

Как написать нам через Telegram?

1. Если у Вас Telegram установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Telegram в мобильном телефоне:

- Запустите мобильное приложение Telegram и откройте поиск (в правом верхнем углу)

- В строке поиска вводите idkhelp_bot, когда будите вводить, внизу увидите наш чат бот, выглядит как на картинке внизу:

- Нажмите на него и далее внизу нажмите СТАРТ и пишите нам сообщение:

В дальнейшем, входите в историю сообщений и пишите нам.

4. Если Вы зарегистрированны в соц.сети ВКонтакте, нажмите на кнопку и пишите нам со своего аккаунта:

5. Если Вы зарегистрированны в соц.сети Facebook, нажмите на кнопку и пишите нам со своего аккаунта: