-

ВЫ СТУДЕНТ ММУ (Московский Международный Университет)?

ОБУЧАЕТЕСЬ ДИСТАНЦИОННО?

НЕ ПОЛУЧАЕТСЯ ВЫПОЛНИТЬ УЧЕБНОЕ ЗАДАНИЕ?

НАПИШИТЕ НАМ И МЫ ВЫПОЛНИМ ЛЮБОЕ ВАШЕ ЗАДАНИЕ

Если вы учитесь в другом ВУЗе, перейдите по ссылке и выберите свой ВУЗ: СПИСОК ВУЗОВ

Информационная безопасность (1-1) ММУ

О НАС

Меня зовут Сергей, 8 лет я решаю тесты и пишу работы по данному предмету для Вашего ВУЗа.

Результаты моих работ, можете посмотреть во вкладке «Результаты»

Стоимость выполнения этого предмета, Вы можете узнать, написав мне по любому контакту, во вкладке «Контакты».

- Работы выполняю самостоятельно.

- Специализируюсь на Вашем ВУЗЕ и знаю все нюансы решения данного предмета.

- Множество каналов связи, для оперативного и удобного общения.

- Полная анонимность, Ваши данные не передаю посторонним лицам.

- При первом обращении, один тест сдаю БЕСПЛАТНО.

Курсовая работа

НАПИШЕМ КУРСОВУЮ, НА ЛЮБУЮ ТЕМУ ПО ДАННОМУ ПРЕДМЕТУ.

Для уточнения стоимости и заказа работы, напишите нам, по любому каналу связи, размещённому на данной странице, во вкладке КОНТАКТЫ или через ОНЛАЙН ЧАТ.

Мы знакомы с требованиями для курсовых работ по данному предмету.

Выполняем работу полностью (текст, титульны, антиплагиат), при необходимости сами загружаем и контролируем выставление оценки.

Заказав работу у нас, Вам не нужно ни чего делать и дорабатывать.

Контрольная работа

ВЫПОЛНИМ ПРАКТИЧЕСКУЮ (СЕМИНАР) ПО ДАННОМУ ПРЕДМЕТУ.

С 01.09.2019 г. практические работы стали обязательными в ММУ, не выполнив практическую, не получите положительную оценку, даже если сдадите тесты на 5 баллов.

Закажите работу прямо сейчас и получите полностью оформленную работу, мы можем самостоятельно загрузить работу в личный кабинет и проконтролировать выставление оценки.

Для уточнения стоимости и заказа работы, напишите нам, по любому каналу связи, размещённому на данной странице, во вкладке КОНТАКТЫ или через ОНЛАЙН ЧАТ.

Ответы на тесты ММУ

РЕШИМ ТЕСТ ММУ НА ХОРОШУЮ ОЦЕНКУ.

Решаем тесты, для этого вуза, более 5 лет. Знаем все требования и процедуру сдачи. Закажите решение теста по данному предмету и получите хорошую оценку, работаем самостоятельно, не нанимаем сторонних лиц, поэтому конфиденциальность гарантируем.

Напишите нам, по любому каналу связи, размещённому на данной странице, во вкладке КОНТАКТЫ или через ОНЛАЙН ЧАТ. И В КАЧЕСТВЕ ТЕСТА НАШИХ УСЛУГ, ПЕРВЫЙ ТЕСТ СДАДИМ БЕСПЛАТНО (тест сдается бесплатно, если ранее ни чего у нас не заказывали, проверка по логину).

Результаты наших решений, можете посмотреть во вкладке "РЕЗУЛЬТАТЫ".

Тестирование проходит на официальном сайте ММУ в личном кабинете ЭИОС https://elearn.interun.ru.

Оценка выставляется, по лучшему результату.

ВОПРОСЫ ТЕСТА ММУ ПО ДАННОМУ ПРЕДМЕТУ:

Какой из перечисленных избыточных кодов требует для реализации наименьших аппаратных затрат:

Укажите примеры реализации каналов несанкционированного доступа к ресурсам КС общедоступных, функциональных:

Полусистемный подход к организации защиты информации стал формироваться в:

Документированная информация – это:

Материальным носителем информации могут быть:

Каким может быть минимальное кодовое расстояние для избыточного двоичного кода:

Какие из перечисленных угроз информационной безопасности могут привести к нарушению доступности информации:

В каких случаях могут быть сняты ограничения доступа к информации:

Сбой, возникающий в процессе эксплуатации компьютерных систем (КС) – это:

Чтобы только обнаружить трехкратную ошибку в двоичном коде, какое достаточно иметь в нем минимальное кодовое расстояние:

Какой подход используется для оценки количества информации на формально-синтаксическом уровне:

Всегда ли хищение информации приводит у её обладателя к нарушению целостности информации:

Для системного подхода к организации защиты информации характерноКакие программные тесты обнаруживают только ошибки в работе компьютерных систем, не указывая места их возникновенияЗакон РФ "Об информации, информационных технологиях и защите информации" от 8.07.2006 года объединил понятия собственника, владельца и пользователя информации из прежней редакции закона в одно понятие (Какое?)

Какой тип канала несанкционированного доступа к ресурсам компьютерной системы (КС) реализуется без доступа злоумышленника к элементам КС и вне зависимости от протекания в КС процессов обработки информацииКакие контролирующие коды обычно применяются в системах с последовательной передачей двоичных разрядовМежведомственная комиссия по информационной безопасности входит в составКакой подход используется для оценки количества информации на семантическом (смысловом) уровнеКакие из перечисленных угроз всегда приводят к нарушению целостности информации:

Какое отношение рекомендуется обеспечивать между временем жизни tж информации и времени T, необходимым для преодоления системы защиты информации:

Какова вероятность наступления любого из N равновероятных событий, если они представляются n-разрядными двоично-кодированными сообщениямиlog2n2n2-nРелевантность - это свойство информации, связанное:

Какой метод контроля проверяет не сам процесс обработки информации в компьютерной системе, а только пребывание системы в работоспособном состоянииДать строгое формализованное определение понятия "информация" можно:

Какой метод контроля правильности функционирования компьютерной системы практически не снижает её быстродействие:

При каком методе контроля работоспособности компьютерных систем изначально вводится избыточность в информационные кодыМожет ли быть нарушена конфиденциальность информации в результате случайных сбоев или отказов в работе технических средств:

В двоично-кодированном сообщении о наступлении одного из N возможных событий содержится максимальное количество информации, если:

Какое отношение рекомендуется обеспечивать между стоимостью S защищаемой информации и ожидаемыми затратами R на преодоление системы защиты :

Недостатком какого метода разграничения доступа является громоздкость при увеличении масштабов компьютерной системы:

При использовании какого вида зашумления генераторы прицельных помех подключаются к соответствующим токопроводящим линиям для создания в них электрических помех:

Какие программы-антивирусы позволяют обнаружить только те вирусы, которые известны разработчикам программ:

Выберите необходимую длину пароля, чтобы вероятность его отгадывания не превышала 0.001 за 3 месяца. На одну попытку посылается 20 символов, скорость передачи данных равна 600 символов в минуту.

Стандарты по защите информации необходимы:

Какие функции осуществляет система контроля и аудита в составе защищенных КС:

Различают следующие способы идентификации в системе охраны:

При использовании какого вида зашумления используются прицельные помехи, обеспечивающие с помощью соответствующей антенны защиту от ПЭМИН конкретного элемента КС:

Какие программные средства используются для предотвращения заражения файлов вирусами:

Чем отличаются файловые и загрузочные вирусы:

Для реализации какого метода шифрования необходимо иметь 2 взаимосвязанных ключа:

Выберите индикаторы электромагнитного поля:

Модель Белла-Лападула является:

Мандатная модель Белла-Ла Падула:

К пассивным методам защиты от ПЭМИН относятся:

Какие функциональные процессы реализует КЗСИ во время работы:

Какие основные мероприятия реализуются организационной структурой КЗСИ:

Полиморфные вирусы :

Обычно аналоговые скремблеры преобразуют речевой сигнал путем:

Какой этап наиболее важный при моделировании КЗСИ:

Дискреционная модель доступа характеризуется наличием:

К активным методам защиты от ПЭМИН относятся:

Основными моделями политики безопасности являются:

Разграничение доступа по специальным спискам:

Макровирусы относятся к:

Какие подходы используются для оптимизации модели КЗСИ:

Поясните сущность эвристического анализа, применяемого для удаления вирусов :

В аддитивные методы шифрования входят:

Модель Харрисона-Руззо-Ульмана реализует:

Какой метод криптографического преобразования широко используется для защиты информации от искажения каналах связи:

К каким из перечисленных видов информации могут быть установлены ограничения доступа:

Имеем множество существующих естественных угроз Е информационной безопасности и множество существующих случайных угроз С. Как эти множества соотносятся друг с другомМежведомственная комиссия по защите государственной тайны подчиняется:

К числу показателей качества информации относятся:

Для обнаружения и исправления двукратных ошибок двоичного кода, каким должно быть в нем минимальное кодовое расстояниеКонцепция информационной безопасности – этоОхарактеризуйте сущность процесса моделирования КЗСИ:

Наиболее распространенные дисковые кодовые замки имеют следующее количество комбинаций:

При временном скремблировании квант речевой информации перед отправлением разбивается на сегменты:

Программы-фильтры позволяют:

В качестве объектов стандартизации рассматривают:

Идентификация необходима для:

«Стелс» - вирусы :

Какие из перечисленных угроз информационной безопасности относятся к числу преднамеренных угроз:

Какие тесты работают только под управлением операционной системы:

При каком методе криптографического закрытия информации массив данных делится на такие элементы, каждый из которых в отдельности не позволяет раскрыть содержание защищаемой информации:

Дискреционная модель:

Для несанкционированного доступа злоумышленник обычно использует:

В каком веке берет свое начало история криптографии:

Какая модель управления доступом к информации в КС основана на правилах секретного документооборота, принятых в государственных учреждениях многих стран:

Аутентификация необходима для:

Какие компоненты должна включать система охраны объекта КС:

Резидентные вирусы:

Способы частотного преобразования сигнала:

Одним из способов разграничения доступа являются:

Свойство целостности информации заключается:

Структура типовой системы охранной сигнализации содержит:

Как может проявиться узкодоступный, функциональный, без оставления следов канал НСД:

Основными видами технических каналов утечки информации в зависимости от физической природы первичной источника сигналов являются:

Какое количество различных событий можно представить с помощью n-разрядного двоичного сообщения:

Основные меры, применяемые для профилактики заражения вирусами КС:

Суть какого принципа состоит в том, что защита информации не должна обеспечиваться только за счет секретности структурной и функциональной организации системы защиты:

К случайным угрозам информационной безопасности можно отнести следующие…..

Какой из методов криптографического преобразования информации позволяет скрыть не только смысл хранящейся или передаваемой информации, но и сам факт хранения или передачи закрытой информации:

Какая модель управления доступом к информации в КС реализует произвольное управление доступом субъектов к объектам и контроль за распространением прав доступа:

Техническая оснащенность какого злоумышленника обычно ограничивается домашним компьютером, подключенным к сети Интернет:

«Незаконное подключение к аппаратуре и линиям связи, установка подслушивающих устройств, разрушение информации, вызванное вирусными воздействиями и программно-аппаратными закладками». Какой канал НСД описан выше:

Мандатная модель доступа характеризуется наличием:

В общую структуру диспетчера доступа входят:

«Данные свойства информации вытекает из необходимости защиты законных интересов отдельных субъектов информационных отношений». Что это за свойство:

«Важно правильно выбрать тот достаточный уровень защиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми». Это характерно для:

Вирусы - «спутники»:

Какими средствами реализуется непрерывное наблюдение объектов КС:

Метод, основанный на использовании паролей – это:

Они всегда имеют четкий план действий нацеленный на определенные ресурсы и тратят обычно много времени на сбор информации об объекте нападения, их атаки хорошо продуманы». Злоумышленники какой квалификации подходят под это описаниенеполный)Во сколько этапов обычно формируется концепция информационной безопасности:

Контакты

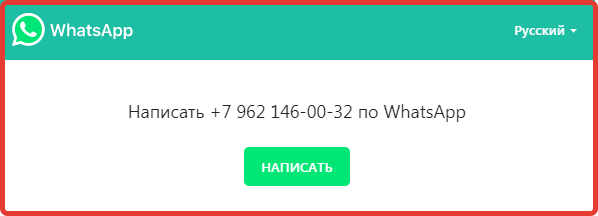

1. Если у Вас есть аккаунт в WhatsApp, жмите на кнопку и читайте инструкцию:

Написать нам в WhatsApp, Вы можете как с компьютера, через WhatsApp web, так и с мобильного приложения WhatsApp.

1. Для того чтобы написать с мобильного приложения, запишите в контакты наш номер телефона +7 962 146 0032 и пишите нам через мобильное приложение WhatsApp, как пишите своим знакомым.

2. Для удобства общения, можете написать нам с компьютера, нажмите на ССЫЛКУ

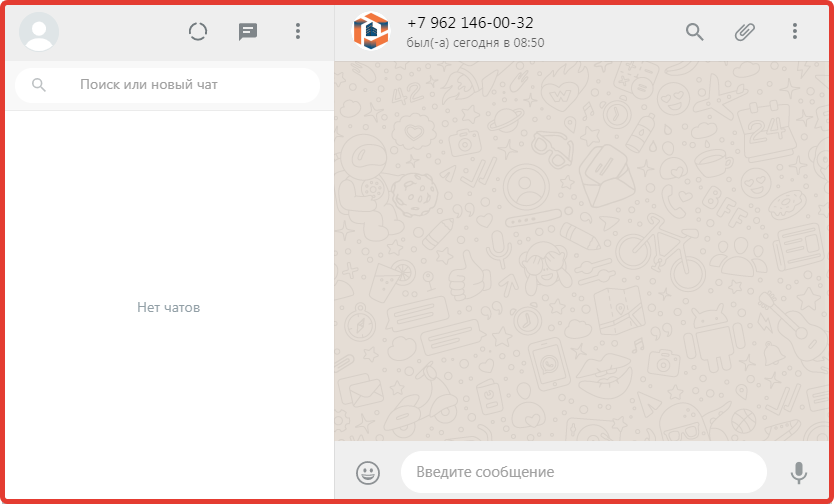

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

- Откроется окно, в котором есть кнопка "НАПИСАТЬ" (рис. 1), нажимаете на неё:

Рис. 1

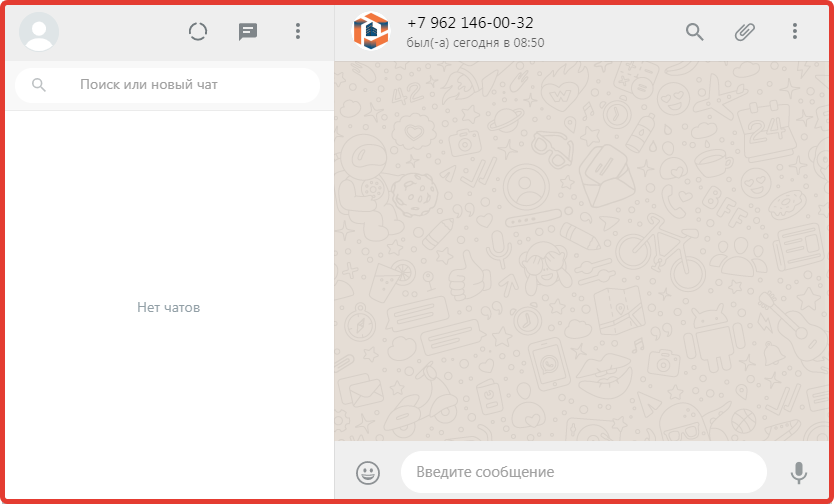

- Откроется окно WhatsApp web (это компьютерная версия приложения WhatsApp), если Вы ранее пользовалась WhatsApp web, Вы сразу перейдете в чат со мной, пишите сообщение и отправляйте (рис. 2).

Рис. 2

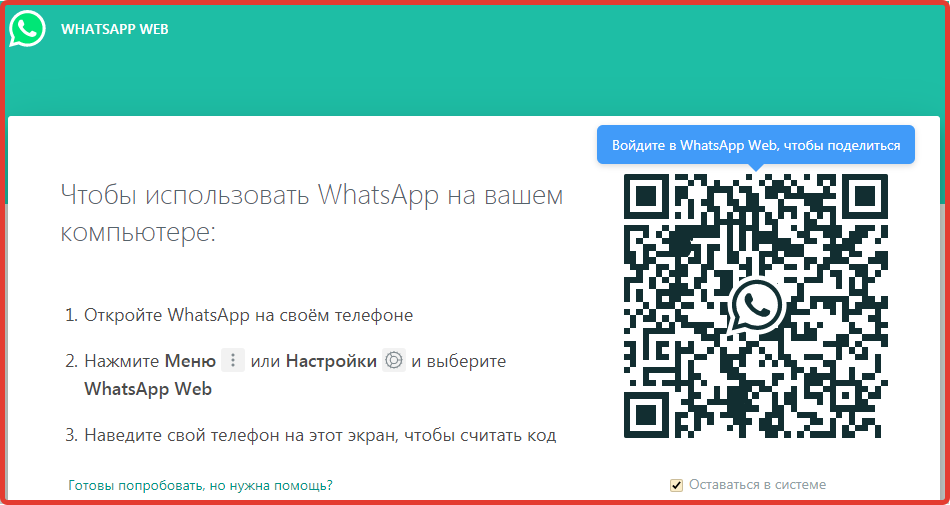

- Если Вы ни когда не использовали её, то Вы увидите окно с QR кодом и инструкцией как авторизоваться (пример данного окна изображен на рис.3)

Рис 3

- После сканирования мобильным приложением WhatsApp QR кода с экрана, Вы войдете в web версию WhatsApp. В окне Вы увидите все свои чаты, и будет активный чат с нами (рис. 2), пишите сообщение и отправляйте

Рис. 2

2. Если у Вас есть аккаунт в Viber, Вы можете написать нам, нажмите на кнопку и следуйте инструкции:

Viber: для поддержки наших заказчиков мы используем публичный аккаунт Vibera

1. Если у Вас Viber установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Viber в мобильном телефоне:

-

- Запустите мобильное приложение.

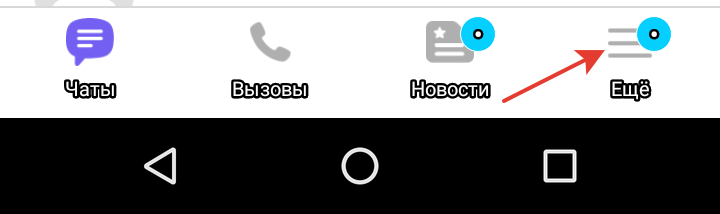

- Войдите в меню (три линии в нижнем правом углу экрана и надпись Ещё)

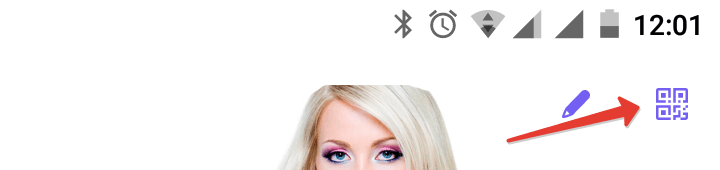

- Нажмите на иконку в правом верхнем углу - QR-код:

- Откроется квадратное окошко сканера, наведите его на изображение ниже этого сообщения, так чтобы оно все поместилось в окошко сканера:

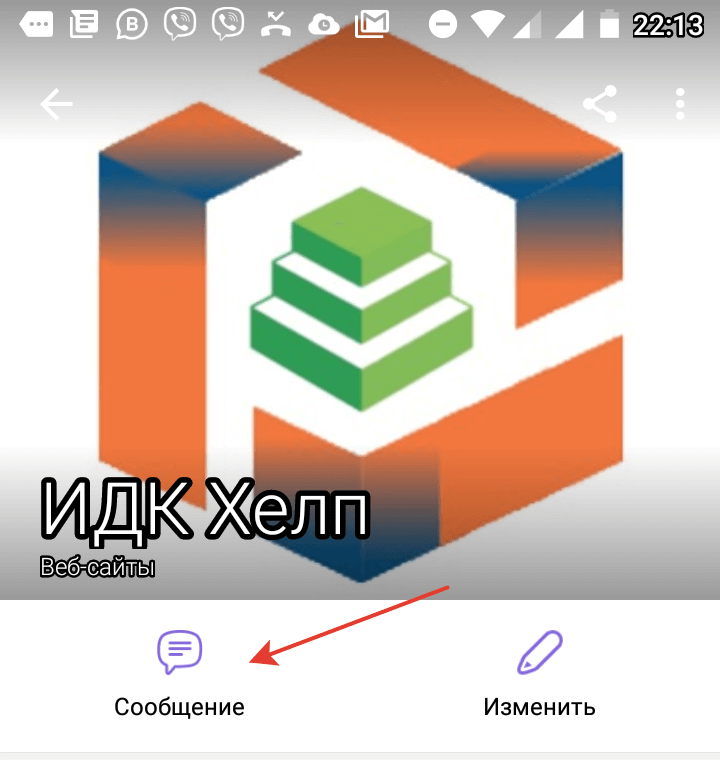

- Откроется окно паблик аккаунта, нажимаете кнопку "Сообщение" и пишите нам:

- В дальнейшем, мы останемся у Вас в чатах, просто переходите в чат и пишите, как обычно пишите знакомым и друзьям.

3. Если Вы пользуетесь месенджером от Telegram, можете писать нам с него, нажмите на кнопку и ознакомьтесь с инструкцией:

Как написать нам через Telegram?

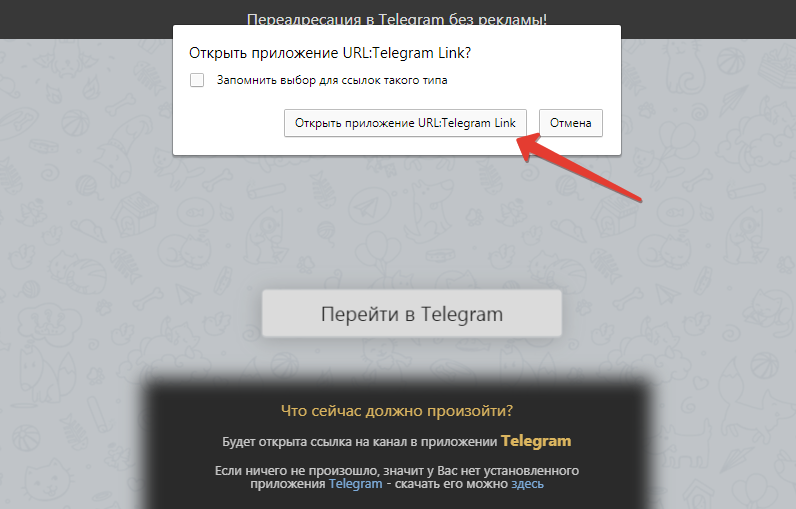

1. Если у Вас Telegram установлен на компьютере, для связи НАЖМИТЕ и подтвердите запуск приложения.

2. Если у Вас Telegram в мобильном телефоне:

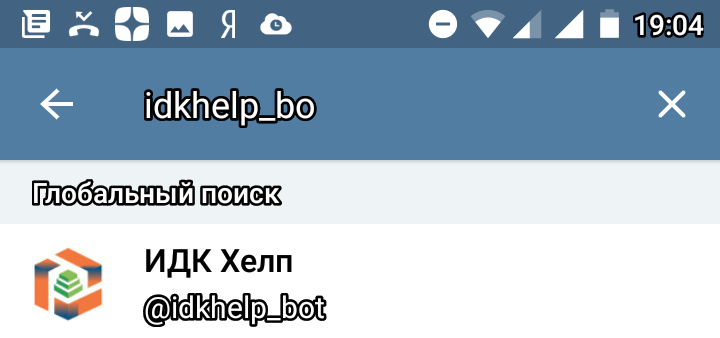

- Запустите мобильное приложение Telegram и откройте поиск (в правом верхнем углу)

- В строке поиска вводите idkhelp_bot, когда будите вводить, внизу увидите наш чат бот, выглядит как на картинке внизу:

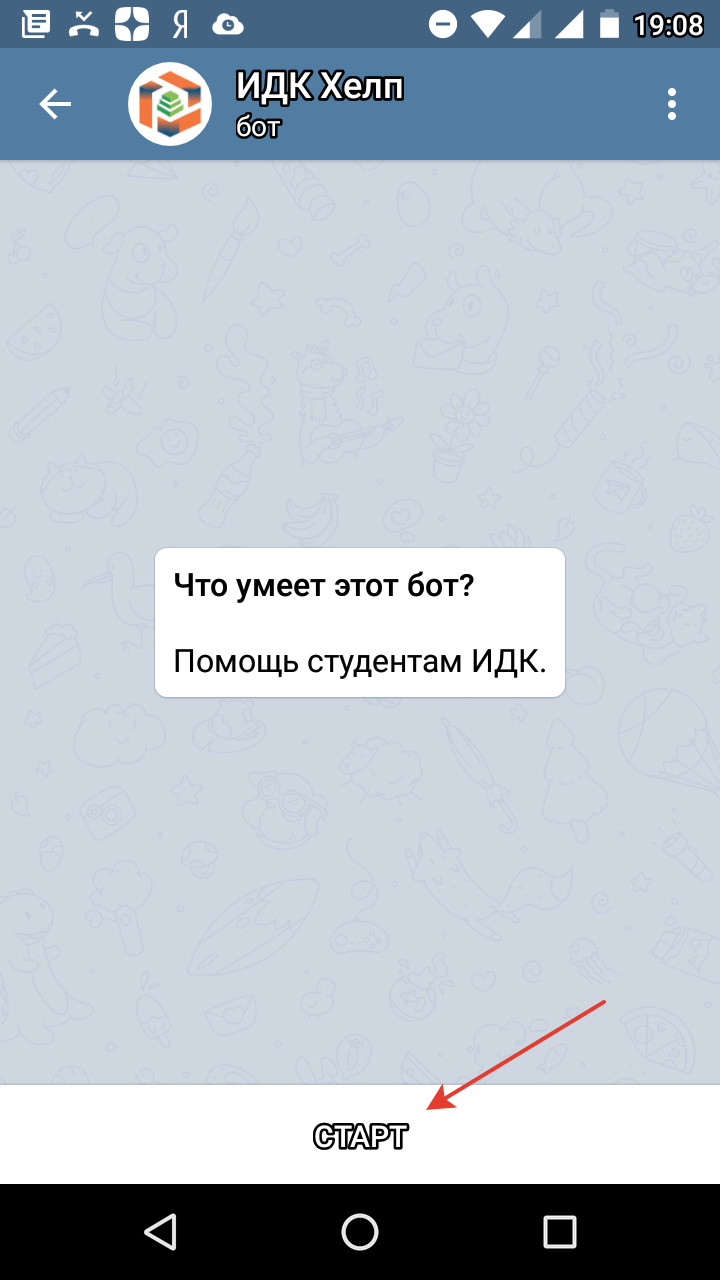

- Нажмите на него и далее внизу нажмите СТАРТ и пишите нам сообщение:

В дальнейшем, входите в историю сообщений и пишите нам.

4. Если Вы зарегистрированны в соц.сети ВКонтакте, нажмите на кнопку и пишите нам со своего аккаунта:

5. Если Вы зарегистрированны в соц.сети Facebook, нажмите на кнопку и пишите нам со своего аккаунта: